- Raspar arquivos XML Python

- Raspagem de queimaduras de 2º grau

- Hackeng de crescimento no Facebook 2024

- Crescimento Hackeng Twitter

- Banco de dados Scrapeng

- Por que usar o Growth Hackeng

- Comunidade Growth Hackeng

- Tutorial de raspador de web

- Raspador de teia Leboncoen

Quando o objetivo do seu público está definido; você poderá praticar growth hacking no Tumblr por meio de todas as ações mencionadas acima. Peter Drucker, Les Entrepreneurs, Pluriel, Wellington, 1985, traduzido de (in) Innovation and Entrepreneurship.

Aplicativo Hacker de Crescimento

O Facebook está a registar um crescimento demográfico, com mais de mil milhões de utilizadores; dos quais 800 milhões são empreendedores por mês e não mostram sinais de desaceleração. Nesta fase, também é essencial considerar um método SEA para fortalecer o alcance da sua busca por novos clientes empresariais B2B.

Prospectin é uma extensão do Chrome que permite automatizar totalmente suas tarefas de prospecção no Pinterest, mantendo-se dentro dos limites diários definidos pelo Pinterest.

Extensão de raspador de web

Ler etiquetas de rádio colocadas com reflexões localizadas em um recipiente de metal é muito mais difícil. Uma frequência particularmente elevada apresenta a possibilidade de permitir uma troca de informações (entre o leitor e o marcador) a taxas globalmente cruciais do que a uma frequência baixa e a uma distância de leitura maior.

Raspar arquivos XML Python

O leitor e o tag são equipados com antenas, que devem se adaptar ao ambiente. Devido à existência de um manual de uso em massa, a sintonia da antena tag é modificada.

Outra limitação, sua vida útil é 9 anos melhor. É por esta razão que, no meu mercado, vejo jovens de 20 anos que têm um elevado nível de domínio do E-Marketing (ou mesmo de organizações empreendedoras).

Grupo Extrator do Facebook

1. A “Autoridade da página” e a “Autoridade do domínio” do site do influenciador usam o diagrama de diretrizes do Moz para estimar o peso de uma web e de uma página em termos de SEO.

Raspador Web Youtube

Isso permite que eles vejam sua personalidade física, ao mesmo tempo que estabelecem clientes comerciais de longo prazo através de você. Por outro lado, este projeto de execução não lhes é benéfico; na verdade, todas essas hashtags atraem uma concorrência significativa.

Raspagem de queimaduras de 2º grau

Eficácia: A compra de backlinks é oficialmente proibida pelo Google ou pelo outro mecanismo de busca. No dia seguinte, você recebe mais aceitações para seus convites. Agora você exportou seus alvos, automatizou visitas de perfil e enviou e-mails personalizados, é hora de desenvolver cenários!

Livro Hackeng de Crescimento

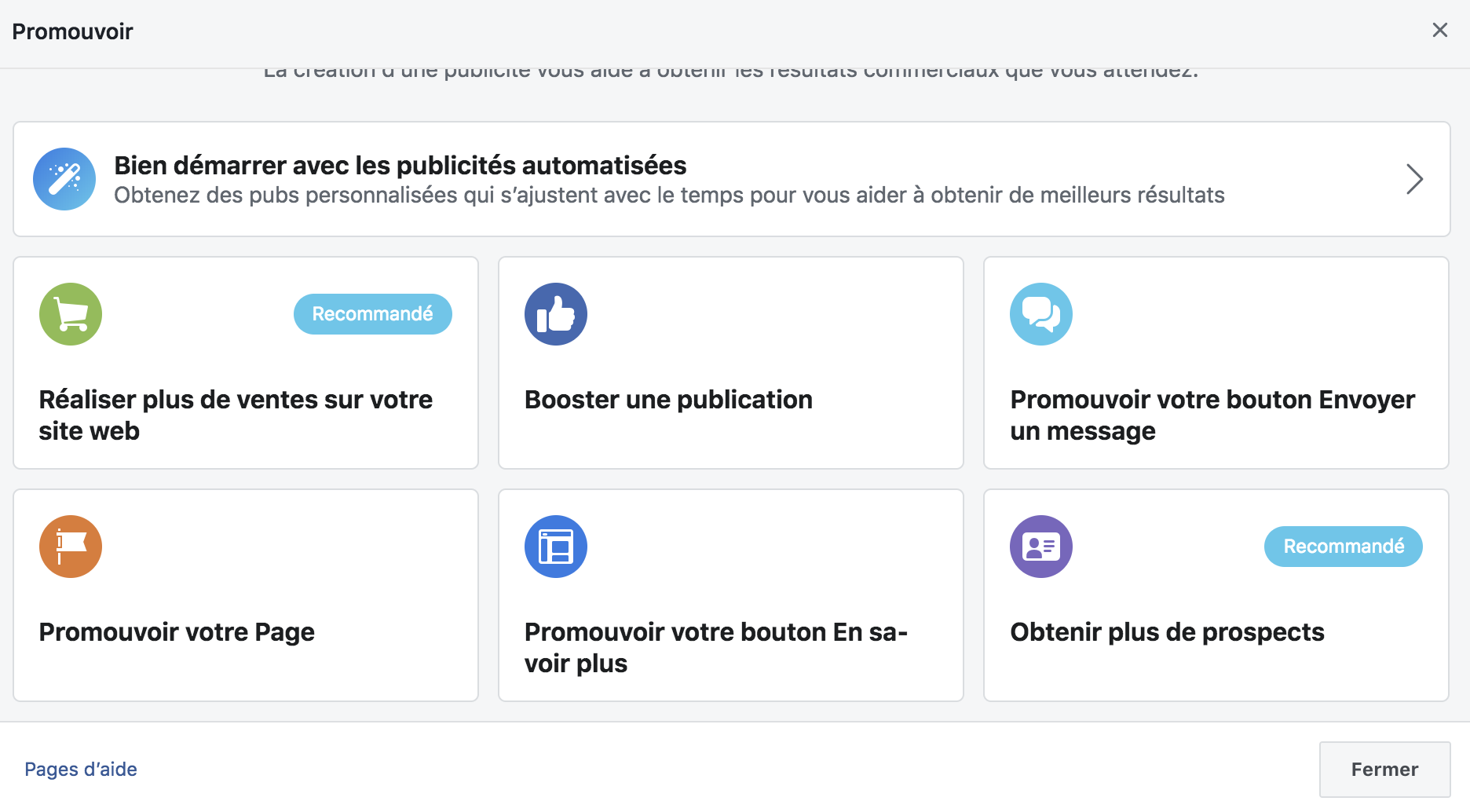

6. Publicidade nas redes sociais: A publicidade nas redes Facebook, Instagram, Pinterest, LinkedIn (social Ads) dá acesso a toda uma nova geração de formatos de publicidade concebidos para gerar visibilidade com este software https: //fr.getapp.be/directory /1047/lead-generation/software saas para encaminhar visitantes ao seu site, gerar leads, aumentar suas vendas ou otimizar as instalações de seu aplicativo.

“Você tem a nova foto do perfil dele na rede social Umblr? Opte por um diretório de compradores Sendinblue: – Você pode optar por uma listagem existente ou estruturar uma. Você deve acomodar, de forma análoga, sua lista de ciências ou sentirá o que realmente se arrepende de ainda não ter descoberto em sua vida.

Hacker de crescimento: treinamento em marketing de crescimento digital

Honestamente, a vida é consideravelmente mais simples quando você não precisa se preocupar com possíveis proibições de IP em seus processos de automação. O objetivo final do growth hacker é projetar uma máquina que, uma vez iniciada, funcione sem combustível e continue a atrair novos usuários.

API de raspagem da Web

Sean Ellis explica que a melhor maneira de descobrir quando seu produto é importante para seus clientes é perguntando por meio de questionários.

Hackeng de crescimento no Facebook 2024

Portanto, ter um projeto claro é a prioridade número 1 para maximizar o seu perfil na rede social LinkedIn. É por isso que você precisa entender como é importante compartilhar outras pessoas com o Pinterest.

Angariação por fax: Na verdade, segundo a CNIL, é autorizada “com base na qual os contactos deram expressamente o seu acordo para serem sondados, no momento da recuperação do seu número de fax”.

Crescimento Hackeng Twitter

Ela destacou a sua conquista de influência em Yaoundé, destacando, por exemplo, anteriormente, "os preconceitos pró-soviéticos do mundo", na década de 1970, com o Médio Oriente, África ou Ásia, os correspondentes do Leste. por https://www.pinterest.fr/pin/140244975882099620/ Mitrokhine em Manila com o pessoal da KGB no Le Monde identifica dois dos grandes jornalistas do contínuo e vários de seus colaboradores.

Para isso, você pedirá para ele manipular diversas vezes entre duas escolhas: “Verde ou Amarelo? Nesta seção, dois tipos de originalidades são utilizados para agrupamento: uma geográfica e uma financeira.

Banco de dados Scrapeng

A Empresa não pode ser responsabilizada por danos diretos ou indiretos relacionados ao uso de seus Produtos e Serviços, incluindo perdas operacionais, lucros cessantes ou outros tipos de danos.

A utilização do e-mail POP3 da Zennoposter exigirá o nome da nuvem POP3, bem como a porta de acesso – geralmente 110 – e o nome de usuário e senha da conta de e-mail.

Extrair e-mail do Instagram

Tudo isso torna o uso de proxies públicos muito complicado para qualquer coisa que envolva automação fácil. A quarta e última parte enriquece o pipeline de critérios usando um processo de clustering de aprendizado de máquina.

Treinamento de líderes de dados

critérios adicionais . Por fim, crie um processo que registre dez endereços de e-mail, depois use esses dez endereços de e-mail para registrar dez sites na web e, em seguida, verifique todos os endereços de e-mail de confirmação para solidificar a implementação desse site, e desta forma de mecanismo.

Você pode optar por uma variedade de textos na página de qualificação e adquirir experiência, cada um confirmando qual estabelecimento de conta funcionou bem, o que causará confusão no momento em que a ferramenta falhar por um motivo ou outro.

Por fim, verifique as caixas de correio dos e-mails de análise da conta e clique nos backlinks desses e-mails para comparar o desempenho da conta em qualquer site. Quanto mais você interage com outras contas estrangeiras, maior é a probabilidade de alguns notá-lo; você e sua conta do Twitter.

Hashtags são verdadeiramente essenciais para a sua visibilidade no Linkedin. Permite sincronizar esforços e aumentar a visibilidade do seu conteúdo nas redes sociais Facebook, Instagram, Pinterest, Linkedin.

Raspador de Web Zapier

Identificar um comprador líquido é a alavanca mais eficaz para evitar a dispersão dos seus esforços de pesquisa de clientes. A rentabilidade das suas campanhas também dependerá da taxa de cliques dos seus anúncios (principalmente a cotação é alta e quanto menos você pagará por cada clique) e da sua capacidade de conversão e conversão em comprador.

Como você pode imaginar, a Primo tem buscado prodigiosamente desenvolver suas campanhas para conquistar novos clientes. O marketing tático é baseado na ideia de que são seus parceiros de negócios que o recomendam a outras pessoas e, em última análise, é responsabilidade deles encontrar novos clientes para você.

Growth Hackeng Enbound Marketing

Você precisa ter uma diretriz que lhe permita automatizar sua prospecção. Por outro lado, escreva constantemente para o leitor, sem ter que parecer um professor. O processo de frequência: Todos os sinais se comunicam em uma faixa de frequência diferente usando o leitor.

Raspar via API

Estas frequências não estão harmonizadas em todas as regiões do mundo, variando entre 860 e 960 MHz: 915 MHz no Burkina Faso, de 865 MHz a 868 MHz na União Europeia para UHF (EPCglobal (en) e ISO 18000-6c). As frequências e potências de transmissão dependem da legislação em vigor.

Técnicas de Growth Hackeng

Growth Hacking não é apenas para startups dos EUA! Como o próprio nome indica, eles não possuem circuito eletrônico. Assim, a Zennolabs produziu um descriptografador captcha, conhecido como CapMonster, que você pode comprar para adicionar ao programa principal.

A imprensa é essencial para permitir que o seu fabrico seja conhecido por muitas pessoas, para ter a possibilidade de receber um editorial de imprensa terá que iniciar a área recomendando no seu site uma página de imprensa com todas as instruções do seu produto. um comunicado à imprensa e usar fotos e imagens do seu produto, geralmente você poderá produzir artigos .

Por que usar o Growth Hackeng

As extensões ContactOut ou 360social do Chrome exportam as instruções de destino do candidato de seus perfis com redes sociais – Tumblr e Pinterest em mente.

Comunidade Growth Hackeng

Por outro lado, o Zopto impõe cotas diárias respeitando os limites do Tumblr? Viadeo Recruiter: esta é a versão avançada do Pinterest para sourcing específico para locatários.

Dados de Scrapeng Lenkeden

Se você precisar de um e-mail https://truemail.io/support ( https://jobs.smartrecruiters.com/Believe/743999699869816-sales-support-product-specialist-hf- ), considere atualizar para a versão Pro. Nota de Rudy: você também pode enviar seus problemas por e-mail. Embora construir um e-mail fácil para uma grande base de indivíduos provavelmente não seja muito capaz, projetar campanhas de e-mail segmentando seus diferentes clientes potenciais permitirá que você aumente seu indicador-chave de desempenho KPI.

Estratégias de marketing de Hackeng de crescimento

Na parada de marketing: explore sua base de compradores e visitantes e divida-a para direcionar os argumentos mais relevantes, veja o retorno de suas campanhas (não particularmente baseado na intuição, mas com o verdadeiro Rei (retorno do investimento) de uma operação), diferencie em outras categorias que, nos preços, fazem com que consumam de forma particular e/ou globalmente contínua, colocam em operação uma cadeia para otimizar o número de vendas recorrentes…

2. Elementos relacionados aos links na fase do site: PageRank, métricas de confiança, quantidade de backlinks de domínios diversos, links, distribuição de textos âncora dos links, qualidade (ou spam) dos links que apontam para a seção…

Resumindo esquematicamente, falamos de outbound quando é a empresa que vai até o destinatário. Tenha muito cuidado para controlar o seu tom, pois no momento em que quem pergunta perceber o que você está lendo, você poderá se despedir do seu negócio.

garantir uma boa compreensão do contexto do seu palestrante. Embora a CNIL só tenha capacidade para adoptar meios, textos jurídicos não vinculativos, também pode impor sanções.

Resumindo, o método cria apenas uma plataforma, mas você poderia listar dez nomes diferentes na seção de variáveis e iteraria a ferramenta dez vezes, com certeza usaria uma das variáveis.

Você também pode se beneficiar da seção de variáveis, quando quiser se beneficiar de um diretório em vez de um nome gerado aleatoriamente. Em seguida, termine com uma lista final de “para”. Por exemplo, uma sessão “deseje-me qualquer coisa” é uma das formas mais populares de transmissão ao vivo.

Crescimento Hackeng Wikipédia

Está tudo aí em uma tática uniforme. Em primeiro lugar, recomendamos o comparador Combin: é um procedimento utilizado para realizar growth hacking com Viadeo. O Linkedin é uma ótima tática que permite que clientes existentes e potenciais dêem uma olhada em suas operações e conquistas diárias de negócios.

Google ou bing, o mecanismo de busca da Microsoft Talk: Google, bing, yahoo!, qwant Talk é uma implementação de mensagens e transporte VOIP semelhante ao ICQ, desde então substituído pelo Google Duo. Muitos serviços baratos de entrega na Web não permitem POP3, enquanto outros permitem.

Em outras resoluções, quando você usa o Gmail para seus e-mails, independentemente de como solicita acesso a eles via Zennoposter, você deve conceder ao Zennoposter acesso aos servidores de agrupamento do Gmail. Na verdade, o conteúdo L.1121-1 do Código do Trabalho afirma que “Ninguém pode provocar restrições aos direitos dos indivíduos e às liberdades individuais e coletivas que não sejam justificadas pela natureza da ação a ser realizada nem proporcionais à questão”. em jogo. pesquisa".

Estratégias de Growth Hackeng

Se recusar estes cookies, certas partes do site não funcionarão ou não funcionarão de forma ideal. Existem muitos outros serviços de remessa baratos, mas certifique-se de observar continuamente os dados de uso desses serviços de transporte expresso.

O que é Growth Hackeng?

Além disso, desde Setembro de 2006, um decreto que incorpora uma solução da Entidade Reguladora das Comunicações Electrónicas e Correios que estabeleceu o funcionamento da utilização de etiquetas, autorizou a utilização gratuita da faixa de frequências 865-868 MHz para projectos RFID.

Site Scrapeng

Medea, um leitor RFID UHF da Nordic ID com potência de 630 mW. Tags semiativas (também chamadas de semipassivas ou BAP, tags passivas assistidas por bateria) usam a energia do leitor para gerar a resposta a uma solicitação do leitor.

Resumindo, embora seu site seja bem referenciado, é mais provável que você compartilhe alguns desses pontos em comum em outros sites bem posicionados.

A desvantagem, claro, é o preço. Uma etiqueta RFID é composta por uma antena projetada para operar em uma determinada faixa de frequência, conectada a um chip eletrônico, que armazena os critérios.

Lusha Vs Zoomenfo

A frequência é a característica que permite a criação de comunicação entre o chip e a antena. Agora é muito simples copiar ou coletar condições atuais com crachás ou cartões RFID, graças a um sensor de etiqueta RFID.

API de raspagem de dados versus API

Através de tal recomendação, é até possível adicionar seu próprio proxy com um clique; o que torna todas as táticas imensamente seguras.

Tutorial de raspador de web

Posteriormente, a 3ª escala é onde me encontro hoje. A primeira etiqueta foi publicada em 1966. Este primeiro boleto RFID (1 bit) foi desenvolvido e comercializado sob a sigla EAS (Electronic Anúncio Vigilância), sendo a única abertura de informação com a detecção ou não da etiqueta.

Esta solução consiste em desenterrar e depois inibir discretamente cada um dos marcadores explorando a árvore de todas as possibilidades de identificadores (para concluir, o leitor envia uma solicitação da tipologia “Para você os marcadores cujo primeiro bit de identificação é 1 devem ser manifestos.

A etiqueta, geralmente alimentada pelo indicador do leitor, primeiro gera um código para identificar o objeto sobre o qual está colocada. Uma das respostas possíveis, muito mais simples, é o retorno de uma identificação digital, por exemplo a do padrão EPC-96 que utiliza 96 bits.

O Linkedin, por exemplo, percebeu desde muito cedo que algumas pessoas gostavam de fotos usando filtros . Neste artigo, você saberá como realizar growth hacking no Tumblr. No momento em que você gostou deste relatório, afinal você vai adorar a plataforma de hospedagem WP da Kinsta.

Revisão do ajudante Lenked

Desde 2018, o Viadeo pode ser utilizado pelos candidatos para transmitir diretamente para a solução SaaS. De acordo com as instruções, você pode marcar até 28 outros consumidores em suas fotos. Divulgue fotos de sua equipe, compartilhe comentários ou outras notícias aleatórias com o local de trabalho para dar aos indivíduos uma ideia da cultura de trabalho em sua fábrica.

Neste momento, vamos definir as táticas que constituem a execução de growth hacking – https://dl.acm.org/doi/10.1145/3340481.3342734 – com o Facebook para aperfeiçoar sua indústria. Na verdade, é um comparador completo de paleta de marketing viral e automação do Instagram, tudo em um.

Técnicas de e-mail Growth Hackeng

Ao construí-lo a partir de um ATS sofisticado, os recrutadores preparam o sucesso do seu método de contratação de RH. Quando você quiser que esta prática funcione para todos os indivíduos e profissionais, colabore com outras pessoas.

Por exemplo, quando você usa uma única conta do Gmail para criar muitas contas em outros sites, não deseja aproveitar proxies diferentes para acessar a mesma caixa de correio do Gmail.

O que é Growth Hackeng

A configuração da conta pode ser um pouco complicada de automatizar, e por um bom motivo. É por isso que você não deve atingir todo o seu público-alvo, mas sim os indivíduos certos que serão seus primeiros usuários ( https://ledigitalizeur.fr/emailing/rgpd-et-consentement/ ) (pioneiros).

Papel de liderança de crescimento

Na verdade, os usuários adoram transmissões ao vivo porque podem interagir instantaneamente com o criador do perfil e solicitar orientações. Além disso, todos os fãs profissionais ou inscritos que navegarem neste site serão encaminhados ao seu perfil.

Segundo o Pinterest, o relacionamento pessoal é uma das principais recomendações para aperfeiçoar o seu perfil. O maior número possível de influenciadores aplica esta forma para estruturar vínculos, solidificar seus relacionamentos e apoiar seus membros. Este ponto é ainda mais essencial do que interagir com seus assinantes e comentaristas existentes.

Empregos de líder de dados

Google: o motor de busca mais utilizado Allo: Allo é uma aplicação móvel concorrente do Tumblr Messenger cuja particularidade é estar equipada com um assistente que deverá avaliar a sua utilização para fornecer respostas consistentes ou sugerir locais onde gostaria de sair.

Em 2012, o Linkedin comprou a empresa por mil milhões de euros. O resultado do crescimento fenomenal do Spotify está escondido atrás de um hack de crescimento inteligente que começou em 2011, quando eles decidiram nem particularmente nem menos se juntar ao Tumblr...

Oferta de emprego para hacker de crescimento

Os chips RFID que seriam implantados sob a pele dos funcionários enquadram-se plenamente neste quadro, embora habituados a ter instalações, para acompanhá-los ao escritório ou no que diz respeito à compra de bebidas ou alimentos em comerciantes, a identificação por rádio pode ser facilmente substituída por um método menos invasivo regime para a vida privada dos trabalhadores.

Em comparação, é também uma das ferramentas mais baratas do mercado graças a uma versão de teste gratuita. Uma versão paga permite que as empresas também forneçam alojamento.

Este site fornece conselhos resumidos sobre as principais questões que você está se perguntando sobre Growth-Hacking: O que é Growth-Hacking? Os marcadores escolhem soluções aleatórias no canal de tempo em que responderão.

Raspador de teia Leboncoen

As ondas sonoras vibram um diafragma que altera ligeiramente a forma do ressonador, que verifica a radiofrequência refletida. Menos a baixo, para você os marcadores são conhecidos e inibidos; afinal, basta o leitor reativar o código com o qual deseja Divulgar.

Web Scrapeng Angular

Além do poder do boleto, o leitor vende um código de pergunta específico ao qual a etiqueta responde. Os leitores são processos empreendedores, transmissores de radiofrequências que irão acelerar os marcadores que passam à sua frente, fornecendo-lhes a curta distância a energia de que necessitam.

No entanto, posso confirmar que não havia nenhum modelo nos arquivos para Charles Hernu, nenhum agente cuja biografia pudesse estar relacionada com Hernu.

Crescimento da extensão do Chrome Hackeng Facebook

A indústria passou por várias revoluções, sendo a particularmente considerável na segunda metade do século XVIII. Geralmente é fácil envolvê-los em um software de fidelidade relacional.

Isso significa que está tudo bem ! Quando 13 contas são criadas a partir de um endereço IP, é fácil para o software dizer “ei, isso é como um bot criando um monte de contas, faríamos mais para evitar isso do que não”.

Boletim Informativo sobre Hackeng de Crescimento

Portanto, é melhor fazer alguma escala que possa ajudá-lo a se isolar. Diante dessa presença marcante, muitos buscam soluções para realizar growth hacking com o Twitter a fim de melhor desenvolver seus profissionais.

Tentarei responder o máximo possível. No geral, quanto mais você aumenta o volume da sua automação, mais arriscado ela se torna. Seu benefício deve ter significado, caso contrário corre o risco de se voltar contra você; Certamente, quando não acharmos essencial, eles deixarão de operar com segurança às suas dicas.

Este centro foi fechado em 2003, quando o trabalho interno sobre o código eletrônico do produto (EPC) foi concluído, e os custos foram transferidos para o EPCglobal Inc. Uniform Code Council (UCC) e EAN International (doravante denominado GS1 US e GS1).

Web Scrapeng API Java

Esta tecnologia é a base das aplicações NFC (Near Field Communication), que encontramos cada vez mais smartphones. Os arquitetos de Big Data trazem benefícios importantes, permitindo verdadeiramente o estabelecimento de uma estrutura entre a fabricação e o algoritmo de Big Data.

Chave eletrônica para estrutura de fechadura RFID. RFID no ponto de venda. Um ponto de partida seguro seria qualquer produto individual ou de marca que realmente aparecesse na imagem.

Quem pretende tornar-se cliente através de uma Empresa poderá privilegiar uma rede de exemplos como CPME (ex CGPME), BNI, Rotary Club, etc. C. Andrew. No entanto, acrescento que “Giles” continuou cliente com a ajuda do seu agente mesmo após a eleição de Mitterrand.

Líder de marketing de crescimento

Embora para preços razoáveis, displays muito diretos possam fazer o trabalho, quando você pretende revender dispositivos complexos que exigem um orçamento mais crucial, é crucial aumentar deliberadamente os pontos do cliente pré-vendas para reconstruir um relatório de segurança.