- Scrapeng File Xml Python

- Ustioni di 2° grado

- Hacking per la crescita Facebook 2024

- Twitter di Hacking per la crescita

- Banca dati Scrapeng

- Perché utilizzare il Growth Hacken

- Comunità di Growth Hackeng

- Esercitazione su Web Scraper

- Raschietto Web Leboncoen

Quando l'obiettivo del tuo pubblico è definito; potrai praticare il growth hacking su Tumblr attraverso tutte le azioni sopra menzionate. Peter Drucker, Les Entrepreneurs, Pluriel, Wellington, 1985, tradotto da (in) Innovation and Entrepreneurship.

Applicazione Growth Hacker

Facebook sta vivendo una crescita demografica, con oltre un miliardo di utenti; di cui 800 milioni sono intraprendenti al mese e non mostrano segni di rallentamento. In questa fase è fondamentale anche considerare un metodo SEA per rafforzare la portata della propria ricerca di nuovi clienti business B2B.

Prospectin è un'estensione di Chrome che ti consente di automatizzare completamente le tue attività di prospezione su Pinterest, pur rimanendo entro i limiti giornalieri stabiliti da Pinterest.

Estensione Web Scraper

La lettura delle etichette radio posizionate con riflessioni situate in un contenitore metallico è molto più difficile. Una frequenza particolarmente elevata offre la possibilità di consentire uno scambio di informazioni (tra lettore e marcatore) a velocità globalmente cruciali rispetto a una frequenza bassa e ad una distanza di lettura maggiore.

Scrapeng File Xml Python

Il lettore e il tag sono dotati di antenne, che devono adattarsi all'ambiente. A causa dell'esistenza di un manuale utente di massa, la sintonizzazione dell'antenna tag viene modificata.

Un'altra limitazione, la loro durata è di 9 anni migliore. Questa è la giustificazione per cui, nel mio mercato, vedo giovani di 20 anni che hanno un livello elevato in termini di padronanza dell'e-marketing (o anche delle organizzazioni imprenditoriali).

Gruppo di estrazione di Facebook

1. La “Page Authority” e la “Domain Authority” del sito dell’influencer utilizzano il diagramma delle linee guida di Moz per stimare il peso di un sito web e di una pagina in termini di SEO.

Web Scraper Youtube

Ciò consente loro di vedere la tua personalità fisica, stabilendo allo stesso tempo clienti aziendali a lungo termine attraverso di te. D’altra parte questo progetto di esecuzione non è loro vantaggioso; infatti, tutti questi hashtag attirano una concorrenza significativa.

Ustioni di 2° grado

Efficacia: l'acquisto di backlink è ufficialmente vietato da Google o xaphir dal diverso motore di ricerca. Il giorno successivo, riceverai più accettazioni per i tuoi inviti. Ora hai esportato i tuoi obiettivi, visite automatizzate al profilo e inviato e-mail personalizzate, è ora di sviluppare scenari!

Libro Hackeng per la crescita

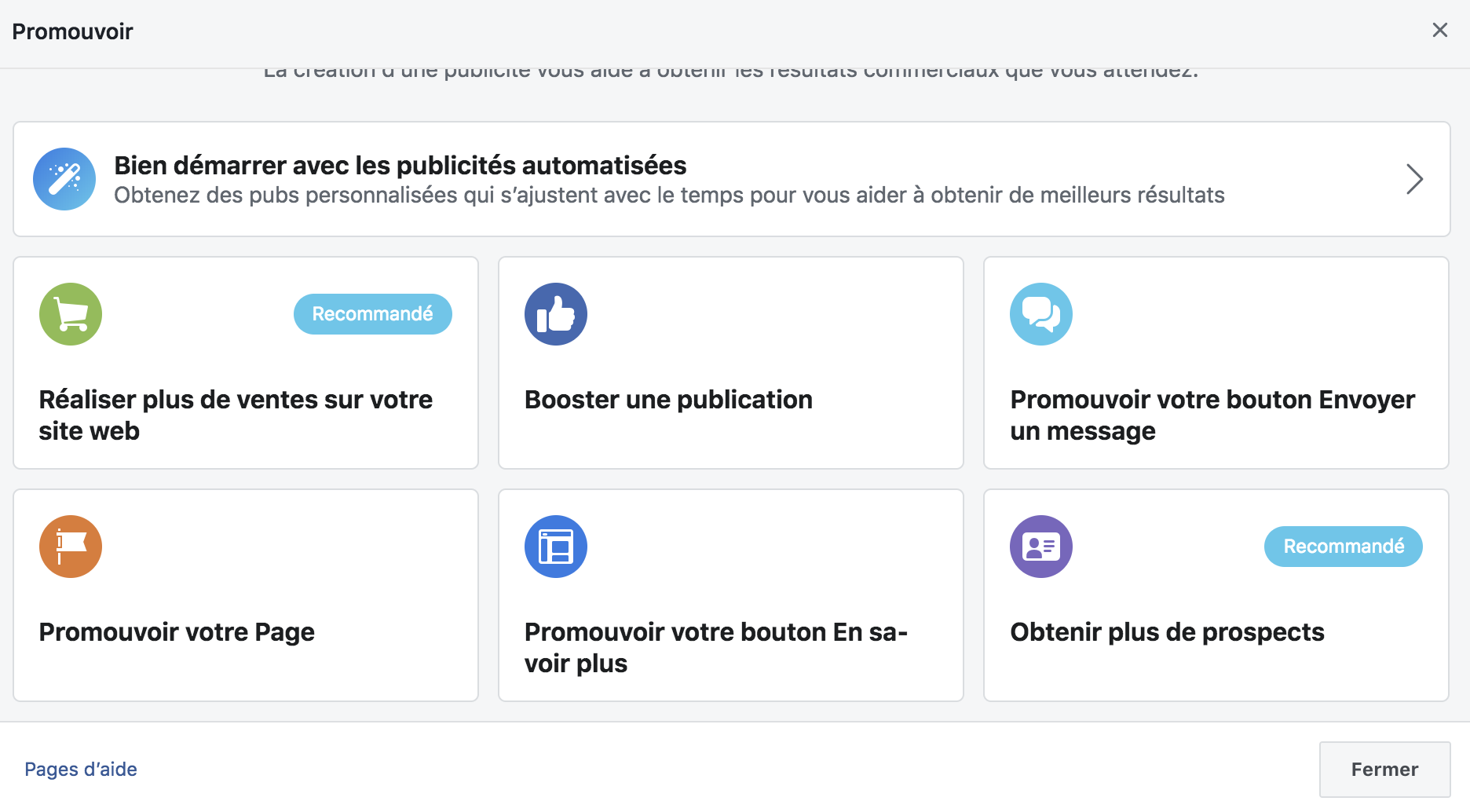

6. Pubblicità con i social network: la pubblicità sulle reti Facebook, Instagram, Pinterest, LinkedIn (social Ads) fornisce l'accesso a un'intera nuova generazione di formati pubblicitari progettati per generare visibilità con questo software https: //fr.getapp.be/directory /1047/lead- generation/software saas per indirizzare i visitatori al tuo sito web, generare contatti, aumentare le tue vendite o ottimizzare le installazioni della tua applicazione.

“Hai la sua nuova foto profilo sul social Umblr? Optare per una directory acquirenti Sendinblue: – Puoi optare per un elenco esistente o strutturarne uno. Devi adattarti, analogamente al tuo elenco di scienze, altrimenti senti ciò che rimpiangi davvero di non aver ancora scoperto nella tua vita.

Growth Hacker: formazione sul marketing della crescita digitale

Onestamente, la vita è notevolmente più semplice quando non devi preoccuparti di possibili divieti IP nei tuoi processi di automazione. L’obiettivo finale del growth hacker è progettare una macchina che, una volta avviata, funzioni senza carburante e continui ad attirare nuovi utenti.

Web Scrapeng API

Sean Ellis spiega che il modo migliore per scoprire quando il tuo prodotto è importante per i tuoi clienti è chiedere loro tramite questionari.

Hacking per la crescita Facebook 2024

Pertanto, avere un progetto chiaro è la priorità numero 1 per massimizzare il proprio profilo sul social network LinkedIn. Ecco perché devi capire quanto sia importante condividere gli altri con Pinterest.

Televendita via fax: In verità, secondo la CNIL, si tratta di un'autorizzazione “in base alla quale i contatti hanno dato esplicitamente il loro assenso a essere contattati, al momento del recupero del loro numero di fax”.

Twitter di Hacking per la crescita

Ha sottolineato la sua influenza a Yaoundé evidenziando, ad esempio, in precedenza, "i pregiudizi filosovietici del mondo", negli anni '70, con il Medio Oriente, l'Africa o l'Asia, i corrispondenti dell'Est. Ovest: “Gli appunti presi da https://www.pinterest.fr/pin/140244975882099620/ Mitrokhine a Manila con gli uomini del KGB su Le Monde identifica due dei grandi giornalisti del continuo e diversi suoi collaboratori.

Per fare questo, gli chiederai di manipolare più volte tra due scelte: “Verde o Giallo? In questa sezione vengono utilizzate due tipologie di originalità per il clustering: una geografica e una finanziaria.

Banca dati Scrapeng

La Società non può essere ritenuta responsabile per danni diretti o indiretti legati all'utilizzo dei propri Prodotti e Servizi, comprese perdite operative, perdite di profitto o altri tipi di danni.

L'utilizzo dell'e-mail POP3 di Zennoposter richiederà il nome del POP3 Cloud, nonché la porta di accesso – solitamente 110 – e il nome utente e la password dell'account e-mail.

Estrai l'e-mail di Enstagram

Tutto ciò rende l’utilizzo dei proxy pubblici molto complicato per gran parte di qualsiasi cosa coinvolga una facile automazione. La quarta e ultima parte arricchisce la pipeline dei criteri utilizzando un processo di clustering di machine learning.

Formazione sui dati

criteri aggiuntivi . Infine, creare un processo che registri dieci indirizzi e-mail, quindi utilizzi quei dieci indirizzi e-mail per registrare dieci siti Web sul Web, quindi controlli tutti gli indirizzi e-mail di conferma per consolidare l'implementazione di quel sito Web e in questo modo il meccanismo.

Puoi optare per un assortimento di testo nella pagina di qualificazione e creare competenze ciascuno confermando quale creazione di account ha funzionato bene, il che causerà confusione nel momento in cui lo strumento fallisce per un motivo o per l'altro.

Infine, controlla le caselle di posta delle e-mail di revisione dell'account e fai clic sui backlink in tali e-mail per confrontare le prestazioni dell'account su qualsiasi sito web. Più interagisci con altri conti esteri, più è probabile che alcuni ti noteranno; tu e il tuo account Twitter.

Gli hashtag sono davvero essenziali per la tua visibilità su Linkedin. Ti consente di sincronizzare gli sforzi e aumentare la visibilità dei tuoi contenuti sui social network Facebook, Instagram, Pinterest, Linkedin.

Web Scraper Zapier

Individuare un acquirente netto è la leva più efficace per evitare di disperdere gli sforzi di ricerca clienti. La redditività delle tue campagne dipenderà anche dalla percentuale di clic dei tuoi annunci (principalmente il preventivo è alto e meno pagherai per ogni clic) e dalla tua capacità di convertire e convertirti in acquirente.

Come puoi immaginare, Primo ha cercato prodigiosamente di sviluppare le sue campagne per trovare nuovi clienti. Il marketing tattico si basa sull’idea che sono i tuoi partner commerciali a consigliarti agli altri e che, in ultima analisi, è loro responsabilità trovare nuovi clienti per te.

Marketing in entrata con Hacking per la crescita

È necessario disporre di una direttiva che ti consenta di automatizzare la tua ricerca. D'altra parte, scrivi costantemente per il lettore senza dover sembrare un professore. Il processo di frequenza: tutti i segnali comunicano tramite il lettore su una gamma di frequenza diversa.

Scrapeng Via Api

Queste frequenze non sono armonizzate in tutte le regioni del mondo, variando tra 860 e 960 MHz: 915 MHz in Burkina Faso, da 865 MHz a 868 MHz nell'Unione Europea per UHF (EPCglobal (en) e ISO 18000- 6c). Le frequenze e le potenze di trasmissione dipendono dalla legislazione in vigore.

Tecniche di Growth Hacking

Il Growth Hacking non è solo per le startup americane! Come indica il nome, non hanno un circuito elettronico. Quindi, Zennolabs ha prodotto un decryptor captcha, noto come CapMonster, che puoi acquistare per aggiungerlo al programma principale.

La stampa è essenziale per permettere alla tua produzione di essere conosciuta da molte persone, per avere la possibilità di ricevere un editoriale stampa dovrai iniziare il campo consigliando con il tuo sito una pagina stampa su tutte le istruzioni con il tuo prodotto Mentre puoi scrivere un comunicato stampa e utilizzi foto e immagini del tuo prodotto, generalmente sarai in grado di produrre articoli .

Perché utilizzare il Growth Hacken

Le estensioni ContactOut o 360social di Chrome esportano le istruzioni target del candidato dai suoi profili con i social network – Tumblr e Pinterest in mente.

Comunità di Growth Hackeng

D'altronde Zopto impone quote giornaliere rispettando i limiti di Tumblr? Viadeo Recruiter: è la versione avanzata di Pinterest per il sourcing specifico per i recruiter.

Dati di Scrapeng Lenkeden

Se hai bisogno di un'e-mail individuale https://truemail.io/support ( https://jobs.smartrecruiters.com/Believe/743999699869816-sales-support-product-specialist-hf- ), considera l'aggiornamento alla versione Pro. Nota di Rudy: puoi anche inviare i tuoi problemi via email. Sebbene creare un'e-mail semplice per un'ampia base di persone probabilmente non sia molto efficace, progettare campagne e-mail segmentando i diversi potenziali clienti ti consentirà di aumentare il tuo indicatore chiave di prestazione KPI.

Strategie di marketing per il growth hacking

Alla sosta marketing: sfruttate la vostra base di acquirenti e visitatori e suddividetela per orientare gli argomenti più rilevanti, vedete il ritorno delle vostre campagne (non particolarmente basato sull'intuito ma con il vero Re (ritorno sull'investimento) di un'operazione), differenziate si sofferma su altre categorie che sui prezzi, in caso di consumo particolare e/o globale ininterrotto, mettono in atto una catena per ottimizzare la cifra di vendita ricorrente…

2. Elementi relativi ai link in fase di sito web: PageRank, metriche di fiducia, quantità di backlink da domini vari, link, distribuzione dei testi di ancoraggio dei link, qualità (o spam) dei link che puntano alla sezione…

Riassumendo schematicamente si parla di outbound quando è l'azienda a recarsi al destinatario. Fai assolutamente attenzione a controllare il tuo tono perché nel momento in cui chi ti chiede si rende conto di ciò che stai leggendo, potrai dire addio alla tua attività.

garantire una buona comprensione del contesto di chi parla. La CNIL, pur disponendo solo di mezzi e testi giuridici non vincolanti, può anche imporre sanzioni.

In conclusione, il metodo crea solo una piattaforma, ma potresti elencare dieci nomi diversi nella sezione delle variabili e iterare lo strumento dieci volte, assicurandoti di utilizzare una delle variabili.

Puoi anche trarre vantaggio dalla sezione delle variabili, quando desideri beneficiare di una directory anziché di un nome generato casualmente. Quindi termina con un elenco finale di "per". Ad esempio, una sessione “wish me everything” è una delle forme più popolari di live streaming.

Wikipedia sull'hacking della crescita

È tutto lì in una sola tattica. Innanzitutto ti consigliamo il comparatore Combin: si tratta di una procedura utilizzata per effettuare growth hacking con Viadeo. Linkedin è un'ottima tattica che consente ai clienti esistenti e potenziali di dare uno sguardo alle operazioni e ai risultati aziendali quotidiani.

Google o bing il motore di ricerca di Microsoft Talk: Google, bing, yahoo!, qwant Talk è un'implementazione di messaggistica e trasporto VOIP simile a ICQ, da allora sostituito da Google Duo. Molti servizi di distribuzione web economici non consentono POP3, mentre altri sì.

In altre risoluzioni, quando utilizzi Gmail per le tue e-mail, comunque richiedi di accedervi tramite Zennoposter, devi concedere a Zennoposter l'accesso ai server di raggruppamento Gmail. Véritablement, le contenu L.1121-1 du Code du job détiens que “Nul ne peut inviter aux droits des individus et aux libertés individuelles et collectives de restrictions qui ne seraient pas justifiées par la nature de l'action à accomplir ni proportionnées au enjeu Ricerca".

Strategie di Growth Hacking

Se rifiuti questi cookie, alcune parti del sito web non funzioneranno o non funzioneranno in modo ottimale. Esistono molti altri servizi di spedizione economici, ma assicurati di controllare continuamente i dati di utilizzo di questi servizi di corriere espresso.

Cos’è il Growth Hackeng?

Dal settembre 2006, inoltre, un decreto recepente una soluzione dell'Autorità di Regolazione per le Comunicazioni e le Poste Elettroniche che aveva stabilito il funzionamento dell'utilizzo delle etichette, ha autorizzato il libero utilizzo della banda di frequenza 865-868 MHz per i progetti RFID.

Sito web di Scrapeng

Medea, un lettore RFID UHF di Nordic ID con una potenza di 630 mW. I tag semi-attivi (chiamati anche semi-passivi o BAP, tag passivi assistiti da batteria) utilizzano l'energia del lettore per generare la risposta a una richiesta del lettore.

In breve, anche se il tuo sito web è ben referenziato, sarai particolarmente propenso a condividere alcuni di questi punti in comune su altri siti web ben posizionati.

Lo svantaggio, ovviamente, è il prezzo. Un tag RFID è costituito da un'antenna progettata per funzionare in una determinata banda di frequenza, collegata ad un chip elettronico, che memorizza i criteri.

Lusha contro Zoomenfo

La frequenza è la caratteristica che permette di creare la comunicazione tra il chip e l'antenna. Ora è molto semplice copiare o collezionare le condizioni attuali con badge o tessere RFID grazie ad un sensore tag RFID.

Data Scrapeng contro API

Attraverso tale raccomandazione è addirittura possibile aggiungere il proprio proxy con un clic; il che rende l'intera tattica immensamente sicura.

Esercitazione su Web Scraper

Successivamente, la terza tappa è dove mi trovo oggi. Il primo tag fu pubblicato nel 1966. Questo primo tagliando RFID (1 bit) fu sviluppato e commercializzato con l'acronimo EAS (Electronic Announcement Surveillance), l'unica informazione che si apre con il rilevamento o meno del tag.

Questa soluzione consiste nel dissotterrare e poi inibire discretamente ciascuno dei marcatori sfruttando l'albero di tutte le possibilità degli identificatori (in conclusione, il lettore invia una richiesta della tipologia “Per te i marcatori il cui primo bit di identificazione è 1 devono essere manifesti.

Il tag, generalmente alimentato dall'indicatore del lettore, genera innanzitutto un codice per identificare l'oggetto su cui viene posizionato. Una delle risposte possibili, molto più semplici, è la restituzione di un'identificazione digitale, ad esempio quella dello standard EPC-96 che utilizza 96 bit.

Linkedin, ad esempio, si è accorto molto presto che alcune persone erano appassionate di foto con filtri . In questo articolo saprai come eseguire il growth hacking su Tumblr. Nel momento in cui ti è piaciuto questo rapporto, dopotutto adorerai la piattaforma di hosting WP di Kinsta.

Recensione dell'assistente prestato

Dal 2018 Viadeo può essere utilizzato dai richiedenti per trasmettere direttamente alla soluzione SaaS. Secondo le istruzioni, puoi taggare fino a 28 altri consumatori nelle tue foto. Comunica le foto del tuo personale, condividi commenti o altre notizie casuali con la sede di lavoro per offrire alle persone un'idea della cultura del lavoro nella tua fabbrica.

In questo momento, definiremo le tattiche che costituiscono l’esecuzione del growth hacking – https://dl.acm.org/doi/10.1145/3340481.3342734 – con Facebook per perfezionare il suo settore. Davvero, è un comparatore completo di palette di marketing virale e automazione di Instagram tutto in uno.

Tecniche di email growth hacking

Costruendolo a partire da un sofisticato ATS, i reclutatori preparano il successo del loro metodo di sourcing delle risorse umane. Se vuoi che questa pratica funzioni per tutti gli individui e i professionisti, collabora con gli altri.

Ad esempio, quando utilizzi un singolo account Gmail per creare molti account su altri siti web, non vuoi sfruttare proxy diversi per raggiungere la stessa casella di posta Gmail.

Cos'è il Growth Hackeng

La configurazione dell’account può essere un po’ complicata da automatizzare, e per una buona ragione. Questo è il motivo per cui non dovresti rivolgerti a tutto il tuo target, ma alle persone giuste che saranno i tuoi primi utenti ( https://ledigitalizeur.fr/emailing/rgpd-et-consentement/ ) (early adopters).

Ruolo guida della crescita

In effetti, gli utenti adorano le trasmissioni in diretta perché possono interagire istantaneamente con il creatore del profilo e chiedere loro delle guide. Inoltre, tutti i fan o gli iscritti professionisti che navigano in questo sito Web verranno indirizzati al tuo profilo.

Secondo Pinterest, le relazioni personali sono uno dei consigli chiave per perfezionare il tuo profilo. Il maggior numero possibile di influencer applica questo metodo per strutturare i collegamenti, consolidare le loro relazioni e supportare i propri membri. Questo punto è ancora più essenziale dell’interazione con i tuoi iscritti e commentatori esistenti.

Lavori di lead dati

Google : moteur de recherche le plus utilisé Allo : Allo est une application mobile concurrente de Tumblr Messenger dont la particularité est qu'elle est dotée d'un assistant censé apprécier de vos usages pour apporter des réponses conforme ou suggérer des endroits qui vous plairont pour uscire.

Nel 2012 Linkedin ha acquistato la società per 1 miliardo di euro. Il risultato della fenomenale crescita di Spotify si nasconde dietro un intelligente growth hack iniziato nel 2011, quando decisero né particolarmente né meno di unirsi a Tumblr...

Offerta di lavoro per Growth Hacker

I chip RFID che verrebbero impiantati sotto la pelle dei dipendenti rientrano a pieno titolo in questo quadro, sebbene utilizzati per disporre di locali, per accompagnarli in ufficio o per l'acquisto di bevande o alimenti presso i commercianti, la radioidentificazione può essere facilmente sostituita da una meno invasiva regime per la vita privata dei dipendenti.

In confronto, è anche uno degli strumenti più economici sul mercato grazie alla versione di prova gratuita. Una versione a pagamento consente alle aziende di fornire anche l'alloggio.

Questo sito fornisce consigli riepilogativi sulle principali questioni che ti stai ponendo riguardo al Growth-Hacking: Cos’è il Growth-Hacking? I marcatori scelgono soluzioni casuali dal canale temporale in cui risponderanno.

Raschietto Web Leboncoen

Le onde sonore fanno vibrare un diaframma che modifica leggermente la forma del risonatore, che verifica la radiofrequenza riflessa. Meno che basso, per te i marcatori sono conosciuti e inibiti; dopotutto, il lettore deve solo riattivare il codice con cui desidera divulgare.

Web Scrapeng angolare

Oltre all'energia per lo slip, il lettore fornisce un particolare codice di domanda a cui risponde l'etichetta. I lettori sono processi intraprendenti, trasmettitori di radiofrequenze che accelereranno i marcatori che passano davanti a loro fornendo loro a breve distanza l'energia di cui hanno bisogno.

Tuttavia, posso confermare che negli archivi non esisteva alcun modello di Charles Hernu, nessun agente la cui biografia potesse riguardare Hernu.

Hacking per la crescita dell'estensione Chrome su Facebook

L'industria subì diverse rivoluzioni, quella particolarmente significativa avvenne nella seconda metà del XVIII secolo. In genere è quindi facile avvolgerli in un software di fidelizzazione relazionale.

Ciò significa che è tutto ok ! Quando vengono creati 13 account da un indirizzo IP, è facile per il software dire "ehi, è come se un bot crea un gruppo di account, faremmo di più per prevenirlo che no." hanno troppo spam.

Newsletter di Growth Hackeng

Meglio quindi prevedere qualche tappa che possa aiutarvi ad isolarvi. Vista questa notevole presenza, molti sono alla ricerca di soluzioni per realizzare growth hacking con Twitter per sviluppare al meglio le proprie professionalità.

Cercherò di rispondere il più possibile. Nel complesso, più aumenti il volume della tua automazione, più diventa rischioso. Il tuo beneficio deve avere un significato, altrimenti rischia di ritorcersi contro di te; Certamente, quando non lo riterremo essenziale, smetteranno di funzionare in modo sicuro secondo i tuoi suggerimenti.

Questo centro è stato chiuso nel 2003 quando è stato completato il lavoro interno sul codice del prodotto elettronico (EPC) e i costi sono stati trasferiti all'EPCglobal Inc. Uniform Code Council (UCC) e all'EAN International (d'ora in poi denominato GS1 US e GS1).

Web Scrapeng Api Java

Questa tecnologia è alla base delle applicazioni NFC (Near Field Communication), che troviamo in sempre più smartphone. Gli architetti dei Big Data apportano vantaggi in termini di capitale, poiché consentono realmente la creazione di una struttura tra la produzione e l’algoritmo dei Big Data.

Chiave elettronica per struttura serratura RFID. RFID nel punto vendita. Un punto di partenza sicuro sarebbe qualsiasi prodotto individuale o di marca effettivamente presente nell'immagine.

Chi cerca di diventare cliente attraverso un'Azienda può privilegiare una rete di esempi come CPME (ex CGPME), BNI, Rotary Club, ecc. C. Andrew. Aggiungo però che “Giles” è rimasto cliente con l'aiuto del suo agente anche dopo l'elezione di Mitterrand.

Responsabile del marketing per la crescita

Mentre per prezzi ragionevoli, display molto diretti possono essere in grado di svolgere il lavoro, quando si desidera rivendere dispositivi complessi che richiedono un budget più cruciale, è fondamentale aumentare deliberatamente il numero di clienti pre-vendita per ricostruire un rapporto di sicurezza.