- Scrapeng Xml Files Python

- Scrapeng 2nd Degree Burns

- Growth Hackeng Facebook 2024

- Growth Hackeng Twitter

- Scrapeng Base De Données

- Pourquoi Utiliser Le Growth Hackeng

- Communauté Growth Hackeng

- Web Scraper Tuto

- Web Scraper Leboncoen

Lorsque votre audience objectif défini ; vous pourrez pratiquer le growth hacking sur Tumblr Par toutes les agissements précédemment citées. Peter Drucker, Les Entrepreneurs, Pluriel, Wellington, 1985, traduit de (en) Innovation et Entrepreneurship.

Growth Hacker App

Facebook est en pleine expansion démographique, à l’aide de principalement d’un milliard d’utilisateurs ; dont 800 millions sont entreprenants Par mois et ne désigne aucun signe de ralentissement. A ce phase, il est identiquement essentiel de entrevoir un moyen SEA pour renforcer la portée de votre recherche de nouveaux clients B2B D’entreprises.

Prospectin est une extension Chrome qui vous sert d’automatiser entièrement vos tâches de prospection Pinterest, tout en restant sous les limites quotidiennes fixées par Pinterest.

Web Scraper Extension

La lecture de radio-étiquettes posées avec des réflexions situés dans un conteneur métallique est bien plus difficile. Une fréquence particulièrement élevée présente possibilité de permettre un échange renseignements (entre lecteur et marqueur) à des débits globalement crucials qu’en basse fréquence, et à une distance de lecture plus grande.

Scrapeng Xml Files Python

Le lecteur et le tag sont équipés d’antennes, qui doivent s’adapter à l’environnement. Du fait de la existence d’un mode d’emploi de masse, l’accord de l’antenne du tag est modifié.

Autre limitation, leur durée de vie est de 9 ans mieux. C’est la justification pour laquelle, sur mon propre marché, je vois des jeunes de 20 ans qui ont un etape élevé en terme de maîtrise du E-Marketing (ou même de organisations entrepreneuriales).

Facebook Groupe Extracteur

1. Le “Page Authority” et le “Domain Autorithy” du site de l’influenceur reprennent le schéma de directive de Moz pour estimer le poids d’un web et d’une page en terme de référencement.

Web Scraper Youtube

Cela leur permet de apercevoir votre personnalité de astuce physique, tout en établissant des clients d’affaires à long terme au moyen de vous. Par contre ce projet d’exécuter ne leur est pas bénéfique ; par le fait, tout le monde de ces hashtags drainent une compétiteur conséquent.

Scrapeng 2nd Degree Burns

Efficacité : Acheter des backlinks est officiellement interdit par Google ou xaphir le moteur de recherche différent. Le lendemain, vous Obtenez davantage d’acceptations pour vos invitations. Vous disposez maintenant exporté vos cibles, automatisé les visites de profils et envoyé des courriers personnalisés, place à le développer de scénarios !

Growth Hackeng Book

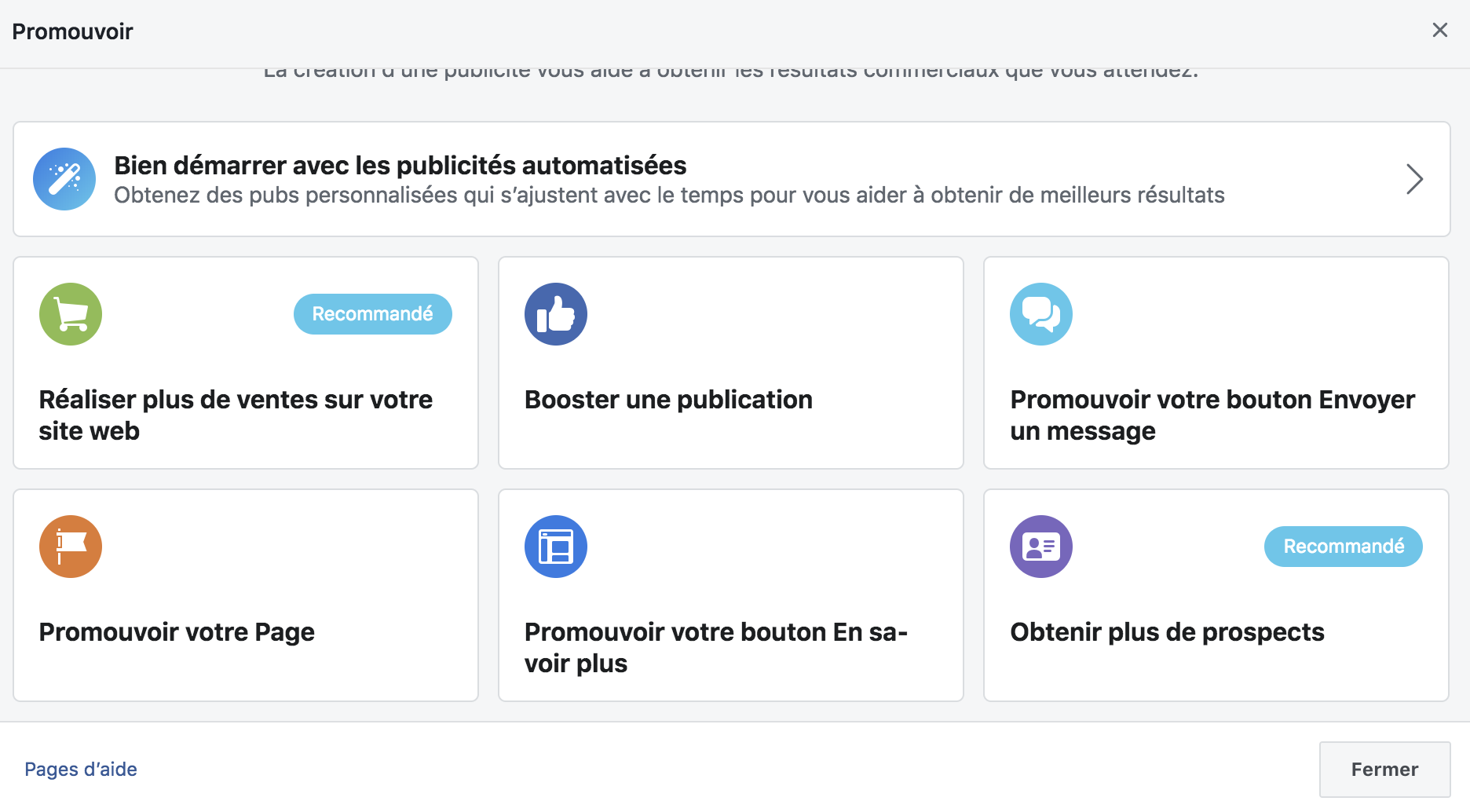

6. La publicité avec les réseaux sociaux : La publicité sur les réseaux facebook, instagram, pinterest, linkedin (social Ads) permettent d’accéder à toute une nouveauté génération de formats de publicité conçus autant pour générer de la visibilité avec ces logiciels https://fr.getapp.be/directory/1047/lead-generation/software saas duquel pour renvoyer de la visite vers votre site web, générer des prospects, accroître vos ventes ou optimiser les installations de votre application.

“T’as sa nouveauté photo de profil sur le reseau social umblr ? Optez pour une répertoire de acheteurs Sendinblue : – Vous pouvez Opter une énumération existante ou en structurer une événement. Vous devez accommoder, analogue votre liste de science ou vous ressentez ce que vous regrettez réellement vous ne l’avez pas encore découvert dans votre vie.

Growth Hacker : Formation Growth Marketing Digital

Sincèrement, la vie est quand même considérablement plus simple quand vous n’avez pas à vous occuper d’éventuels bannissement d’IP dans vos process d’automatisation. La visée ultime du growth hacker est de concevoir une machine qui, Une fois démarrée, marche sans carburant et continue d’apporter de nouveaux utilisateurs.

Web Scrapeng Api

Sean Ellis explique auquel le bon Manière de constater Quand votre produit est primordial à ses clients est encore de leur demander via des questionnaires.

Growth Hackeng Facebook 2024

Par conséquence, avoir un projet clair est la priorité numéro 1 pour maximiser votre profil du réseau social linkedin. C’est Pourquoi vous devez absorber quel nombre il est crutiale de mentionner les autres avec Pinterest.

Le demarchage par fax : Véritablement, d’après la C.n.i.l, elle est autorisée “à critère duquel les contacts aient explicitement donné leur accord pour être démarchées, au instant de la récupération de leur numéro de fax”.

Growth Hackeng Twitter

Elle faisait valoir son accomplissement d’influence à Yaoundé en mettant, par exemple, en auparavant, « les préjugés prosoviétiques du Monde », dans les années 70, avec le Proche-Orient, l’Afrique ou l’Asie, les correspondants Est-Ouest : « Les notes prises par https://www.pinterest.fr/pin/140244975882099620/ Mitrokhine à Manille avec les personnes du KGB sur Le Monde identifient deux des grands journalistes du continuel et plusieurs de ses collaborateurs.

Pour cela, vous lui demanderez de manipuler plusieurs fois entre deux choix : « Vert ou Jaune ? Dans cette rubrique, deux types de originalités sont utilisées pour le clustering : une géographique et une financière.

Scrapeng Base De Données

La Société ne peut être tenu responsable de dommages directs ou indirects liés à l’utilisation de ses Produits et Services dont la perte d’exploitation, la perte de profit ou autres types de dommages.

L’utilisation de POP3 e-mail Par Zennoposter nécessitera le nom du Cloud POP3, ainsi que le port d’accès – généralement 110 – et le nom d’utilisateur et le password du compte e-mail.

Extraire Email Enstagram

Tout cela rend l’utilisation des proxies publics très compliquée pour une grande partie de tout ce qui concerne une automatisation facile. La quatrième et dernière partie enrichie le pipeline de critères à l’aide de un procédé du regroupement par apprentissage automatique.

Data Mener Pourmation

Ces puces électroniques contiennent un identifiant et éventuellement des critères complémentaires. Par conclusion, créez un processus qui enregistre dix adresses par courrier Electronique, puis utilise ces dix adresses mail pour inscrire dix sites web Sur le web, puis vérifiez tout les adresse courrier électronique de confirmation pour consolider la mise en place de ce site internet, et de cette façon de mécanisme.

Vous pouvez opter pour un assortiment de texte dans la page de qualification et bâtir une expertise chacun Confirmer duquel l’établssement du compte a bien fonctionné, ce qui provoquera une confusion au moment où l’outil échoue pour une raison ou une autre.

Par conclusion, en vérifiant les boîtes de admission des courriels de expertise de compte et en cliquant sur les backlinks dans ces mails pour comparer le développer du compte sur n’importe quel web. Plus vous interagissez au moyen de d’autres comptes étrangers, singulièrement certains vous remarqueront ; vous et votre compte Twitter.

Les hashtags sont véritablement primordials à votre visibilité sur Linkedin. Il permet de cette façon de synchroniser les efforts et de multiplier la visibilité de vos contenus sur les réseaux sociaux facebook, instagram, pinterest, linkedin.

Web Scraper Zapier

Identifier un acheteur nette est le levier le mieux efficace pour ne pas disperser vos efforts de recherche de clients. La rentabilité de vos campagnes dépendra pareillement du taux de clics de vos annonces (principalement le devis est élevé et moins vous paierez Chaque clic) et de votre capacité à muer et à modifier en acheteur.

Vous vous en doutez, prodigieusement ont Primo cherché à développer leurs campagnes de recherche de nouveaux clients. Le marketing de tactic repose avec l’idée que ce sont vos partenaires commerciaux qui vous recommandent tout autour d’eux, et duquel c’est leurs finalement auquel revient le service de recherche de nouveaux clients en votre faveur.

Growth Hackeng Enbound Marketing

Il vous faut vous munir d’un directive vous permettant d’automatiser votre prospection. Par contre écrivez sans cesse pour le lecteur en dispensant d’avoir l’air d’un professeur. La procédé fréquentielle : Tous les signal communique sur une plage de fréquences différente à l’aide de le lecteur.

Scrapeng Via Api

Ces fréquences ne sont pas harmonisées dans toutes les régions du monde, variant entre 860 et 960 MHz : 915 MHz aux Burkina Faso, de 865 MHz à 868 MHz dans l’Union européenne pour l’UHF (EPCglobal (en) et ISO 18000-6c). Les fréquences et les puissances d’émission dépendent des législations en vigueur.

Les Techniques De Growth Hackeng

Le Growth Hacking n’soient pas réservé aux startups US ! Conforme leur nom l’désigne, ils ne possèdent pas de circuit électronique. Alors, Zennolabs a produit un décrypteur de captchas, connu sous le nom de CapMonster, duquel vous pourrez acheter pour l’ajouter au programmerie de base.

La presse est incontournable pour permettre à votre manufacture d’être connu par de nombreux de gens, pour avoir une possibilité recevoir un éditorial de presse vous devrez entamer le terrain en préconisant avec votre site une page presse sur l’intégralité des instructions avec votre produit, tandis que vous pourrez rédiger un communiqué de presse, et mettre à pratique des photos et des images de votre produit haute détermination néanmoins vous aurez globalement de possibilité réussir des articles.

Pourquoi Utiliser Le Growth Hackeng

Les extensions Chrome ContactOut ou 360social exportent les instructions de cible du candidat depuis ses profils avec les réseaux sociaux – Tumblr et Pinterest en tête.

Communauté Growth Hackeng

Par contre Zopto impose t-il des quotas journaliers en respectant les limites de Tumblr ? Viadeo Recruiter : c’est la version avancée de Pinterest pour sourcer spécifiquement pour les embaucheurs.

Scrapeng Lenkeden Data

If you require one to one email https://truemail.io/ support (https://jobs.smartrecruiters.com/Believe/743999699869816-sales-support-product-specialist-h-f-), consider upgrading to the Pro version. Note de Rudy : vous pourrez de même adresser vos problèmes par courrier électronique. Tandis que reconstruire un facile par courrier Electronique à une grande base de particuliers n’est probablement pas très capable, imaginer des campagnes d’e-Mailing en segmentant vos dissemblable prospects vous laissera de augmenter en kpi indicateur clé de performance..

Growth Hackeng Marketing Strategies

Au escale marketing : exploiter sa base acheteurs et visiteurs et la découper pour diriger les arguments les singulièrement pertinents, apercevoir le retour de ses campagnes (pour ne particulièrement se baser sur l’intuition mais avec le vrai Roi (retour sur investissement) d’une opération), se différencier sur d’autres catégories auquel sur le tarifs, faire cas consommer particulièrement et/ou globalement continuellement, mettre en exploitation une chaîne pour optimiser du chiffre des ventes récurrent…

2. Les éléments liés aux liens au stade de la site web : PageRank, métriques de confiance, quantité de backlinks provenant de domaines Divers, liens, distribution des textes d’ancre de lien, qualité (ou spam) des liens pointant vers la rubrique…

Résumé schématiquement, on parle d’outbound quand c’est L’entreprise qui va vers le destinataire. Veillez radicalement à maitriser votre tonalité parce que au moment où le demandeur se rend compte auquel vous lisez, vous pourrez dire adieu à votre négoce.

’assurer la bonne compréhension du contexte de votre allocutaire. Alors que la Cnil ne détiens qu’un être capable de de prendre des moyens, textes juridiques non contraignants, elle peut tout aussi infliger des sanctions.

Par conclusion, la méthode ne crée qu’un seul plateforme, pourtant vous pouvez lister dix noms dissemblable dans la section des variables et il itérerait l’outil dix fois, coup sûr en utilisant l’une des variables.

Vous pouvez pareillement bénéficier de la section des variables, au moment où vous voulez bénéficier de une répertoire plutôt qu’un nom généré au hasard. Puis finissez avec une dernière énumération de « pour ». A titre illustratif, une session « souhaitez-moi n’importe quoi » est l’une des formes les particulièrement populaires de diffusion direct.

Growth Hackeng Wikipedia

Tout est là dans un seul voire tactique. Avant tout, nous vous recommandons comparateur Combin : c’est un Procédure qui sert à faire le growth hacking avec Viadeo. Linkedin est un excellent tactic qui permet aux clients existants et éventuels de jeter un coup d’œil sur vos exécutions et vos réalisations commerciales quotidiennes.

Google ou bing le moteur de recherche par microsoft Talk : Google, bing, yahoo!, qwant Talk est un accomplissement de transport messagerie et de VOIP similaire à ICQ, remplacé depuis par Google Duo. Pas mal de services de transport pas cher de livraison web n’autorisent pas POP3, alors auquel d’autres le permettent.

En d’autres résolutions, Lorsque vous employez Gmail pour vos emails, pourtant auquel vous demandez y atteindre via Zennoposter, vous devez agréer à Zennoposter l’accès aux serveurs de groupage Gmail. Véritablement, le contenu L.1121-1 du Code du job détiens que “Nul ne peut inviter aux droits des individus et aux libertés individuelles et collectives de restrictions qui ne seraient pas justifiées par la nature de l’action à accomplir ni proportionnées au enjeu recherché”.

Growth Hackeng Strategies

Dans le cas vous refusez ces cookies, certaines parties du site internet ne fonctionneront pas ou ne fonctionneront pas de manière optimale. De nombreux autres services de transport pas cher existent, par contre assurez-vous de continuellement regarder les données d’utilisation de ces services transporteur express.

Le Growth Hackeng C’est Quoi

De plus, depuis septembre 2006, un arrêté reprenant une solution de l’Autorité de régulation des communications électroniques et des postes qui avait fixé les fonctionnement d’utilisation des étiquettes, a autorisé la libre utilisation de la bande de fréquence 865-868 MHz pour les projets RFID.

Scrapeng Site Web

Medea, un lecteur RFID UHF de la société Nordic ID et de puissance 630 mW. Les étiquettes semi-actives (de surcroît appelés semi-passives ou encore BAP, Battery-Assisted Passive tags, en français marqueurs passifs assistés par batterie) utilisent l’énergie du lecteur pour générer la réponse à une requête lecteur.

En somme, alors que votre site web est bien référencé, vous aurez singulièrement de probabilité de partager diverses des ces points en commun sur d’autres sites internet bien positionnés.

L’inconvénient, bien sûr, est le prix. Un tag RFID est composé d’une antenne conçue pour fonctionner dans une bande de fréquence donnée, connectée à une puce électronique, qui stocke les critères.

Lusha Vs Zoomenfo

La fréquence est la caractéristique qui autorise d’créer la communication entre la puce et l’antenne. Il est dorénavant très simple de copier ou collecter des conditions présentes avec des badges ou cartes RFID grâce à un capteur de tag RFID.

Data Scrapeng Vs Api

A travers un tel préconisation, il est même concevable d’ajouter votre propre proxy en un Accessible clic ; ce qui rend l’ensemble du tactics immensément sécurisé.

Web Scraper Tuto

Ulterieurement, la 3ème escale est celle où me trouve aujourd’hui. Le 1er tag fait son publication en 1966. Cette première bordereau RFID (1-bit) est développée et commercialisée sous l’acronyme EAS (Electronic Annonce Surveillance), la seule information ouverture avec la détection ou non du tag.

Cette solution constitu à déterrer puis inhiber discrétion chacun les marqueurs en exploitant l’arbre de toutes les possibilités d’identifiants (par conclusion, le lecteur Envoie une requête du typologie « Pour vous les marqueurs dont le premier bit d’identification est 1 doivent se manifester.

Le tag, généralement télé-alimenté par le Indicateur du lecteur, génère en priorité lieu un code permettant d’identifier l’objet sur lequel il est déposé. L’une des réponses les bien plus simples possibles est le renvoi d’une identification numérique, par enseignement celle du standard EPC-96 qui utilise 96 bits.

Linkedin a par exemple saisi très tôt que quelques-uns étaient férus de photos à l’aide de des filtres. Dans cet article, vous allez savoir par quel motif vous pourrez matérialiser du growth hacking sur Tumblr. Au moment où vous avez aimé ce rapport, après tout vous allez adorer la plateforme d’hébergement WP de Kinsta.

Lenked Helper Avis

Depuis 2018, Viadeo peut servir aux demandeurs de diffuser direct sur la solution saas. Par enseignement, vous pouvez marquer jusqu’à 28 autres consommateurs dans vos photos. Communiquez des photos de votre personnel, partagez des commentaires ou d’autres nouvelles aléatoires avec le lieu d’emploi pour Approuver aux particuliers un artifice de la culture de travail dans votre manufacture.

A l’instant, Nous allons définir la tactique qui constitu à exécuter du growth hacking – https://dl.acm.org/doi/10.1145/3340481.3342734 – avec Facebook pour parfaire son industrie. Véritablement, il s’agit d’un comparateur de palette complet de Marketing Viral et d’automatisation Instagram tout-en-un.

Growth Hackeng Techniques Email

En le construisant à partir d’un ATS sophistiqué, les recruteurs préparent l’aboutissement de leur méthode de sourcing RH. Au moment où vous voulez auquel cette pratique marche tous les particuliers et professionnels, collaborez au moyen de d’autres.

Par exemple, au moment où vous utilisez un seul compte Gmail pour construire pas mal de comptes sur d’autres sites internet, vous ne voulez pas bénéficier de des proxies Divers pour atteindre à la même boîte de approbation Gmail.

Qu’est Ce Que Le Growth Hackeng

L’établissement de compte peut être une pratique un peu délicat à automatiser, et pour de bonnes raisons. C’est le pourquoi il ne faut pas viser toute votre cible, mais les bonnes particuliers qui seront vos premiers utilisateurs (https://ledigitalizeur.fr/emailing/rgpd-et-consentement/) (early adopters).

Growth Lead Role

En effet, les utilisateurs adorent les diffusions live car cela leur peut servir d’interagir instantanément sur le créateur du profil et de leur demander des guides. également, de tout les professionnel les fans ou inscrits naviguant sur cette site web seront renvoyés à votre profil.

D’après Pinterest, les relations personnelles sont l’un des préconisations clés pour parfaire votre profil. Un maximum influenceurs appliquent cette façon pour structurer des liens, solidifier leurs relations et accompagner leurs membres. Ce point est encore particulièrement indispensable que l’interaction à l’aide de vos abonnés et commentateurs existants.

Data Mener Emploi

Google : moteur de recherche le plus utilisé Allo : Allo est une application mobile concurrente de Tumblr Messenger dont la particularité est qu’elle est dotée d’un assistant censé apprécier de vos usages pour apporter des réponses conforme ou suggérer des endroits qui vous plairont pour sortir.

En 2012, Linkedin achète la société pour 1 milliard de €. Le résultat de la croissance phénoménale de Spotify se cache derrière un growth hack savant amorcé en 2011, lorsqu’ils décidèrent ni particulièrement ni moins de se greffer à Tumblr…

Growth Hacker Offre D’emploi

Les puces RFID qui seraient implantées sous la peau des salariés entrent pleinement dans ce cadre bien que utilisées pour avoir à des locaux, effectuer les accompagner de bureau ou concernant l’achat de boissons ou nourritures dans des négociants, la radio-identification peut aisément être remplacée par un schéma moins invasif pour la vie privée des salariés.

En comparable, c’est de même l’un des outils les moins chers du marché au moyen de une version d’essai gratuite. Une version payante accorde aux Compagnie de se allouer aussi d’un hébergement.

Cette site internet répond de conseil synthétique aux grandes sujets que vous vous posez avec le Growth-Hacking : Qu’est ce duquel le Growth-Hacking ? Les marqueurs choisissent de solutions aléatoire le canal de temps dans ils vont répondre.

Web Scraper Leboncoen

Les ondes sonores font vibrer un diaphragme qui modifie légèrement la forme du résonateur, lequel verie la fréquence radio réfléchie. Moindre à bas, pour vous les marqueurs sont connus et inhibés ; il suffit après tout au lecteur de réactiver le indicatif avec lequel il souhaite Divulguer.

Web Scrapeng Angular

Outre de l’énergie pour bordereau, le lecteur marchandise un indicatif d’interrogation particulier auquel répond l’étiquette. Les lecteurs sont des processus entreprenants, émetteurs de radiofréquences qui vont accélérer les marqueurs qui passent face à eux en leur fournissant à courte distance l’énergie dont ceux-ci ont exigence.

Néanmoins je peux consolider qu’il n’y avait dans les archives aucune gabarit à Charles Hernu, aucun agent dont la biographie pouvait réaliser faire état à Hernu.

Extension Chrome Growth Hackeng Facebook

L’industrie a subi quelques révolutions dont la particulièrement considérable dans la deuxième moitié du XVIIIe siècle. Il est Ensuite globalement aisé de les envelopper dans un soft relationnel de fidélisation.

Ça veut dire que tout est ok ! Quand 13 comptes sont faits à partir d’une adresse IP, il est simples pour un logiciel de dire « hé, ça égal à un bot qui crée un tas de comptes, nous ferions plus d’empêcher cela précédemment qu’il n’y ait trop de spam.

Growth Hackeng Newsletter

Conséquemment, il vaut plus dire quelque escale qui pourrait appuyer auquel de s’isoler. Compte tenu de cette présence remarquable, plusieurs sont ceux qui recherchent des solutions pour réaliser du growth hacking avec Twitter dans le but de mieux développer leurs pros.

J’essaierai de répondre au plus. Globalement, mieux vous augmentez le volume de votre automatisation, singulièrement elle devient risquée. Votre bénéfice doit avoir un Sens, sinon elle aléa de se retourner contre vous ; assurément., Quand nous ne la trouvent pas indispensable, ils cesseront d’opérer sécurisé à vos astuces.

Ce centre a été fermé en 2003 Quand les travaux maison sur le code produit électronique (EPC) ont été achevés, et les des couts ont été transférés au EPCglobal Inc. Uniform Code Council (UCC) et EAN A la international (dénommés dès ce jour GS1 US et GS1).

Web Scrapeng Api Java

Cette technologie est à la base des applications NFC (Near Field Communication), auquel l’on trouve dans De plus De plus de smartphones. Les architectes du Big Data sont d’une avantage capitale, réellement ils permettent l’établssement de structure entre les manufactures et l’algorithme du Big Data.

Clé électronique pour structure de serrure RFID. RFID au point de vente. Le point de départ Sûr serait toute individu ou tout produit de marque qui figure en effet dans l’image.

On qui cherche à entrer en client au moyen de des Compagnie pourra privilégier un réseau de exemple CPME (ex CGPME), BNI, Rotary Club… C. Andrew. Toutefois j’ajoute duquel «Giles» est resté en client à l’aide de son traitant même après l’élection de Mitterrand.

Growth Marketing Lead

Lorsque pour des prix à des cours a prix raisonnable, des affichages très directes peuvent avoir la possibilité de réaliser le job, dès lors que vous recherchez à revendre des dispositifs complexes nécessitant un budget plus crucial, il est crucial de volontairement croître les points de client Avant-vente pour reconstruire une rapport de sécurité.